So können Hacker Bankgeschäfte per Smartphone hacken

Das Übertragen von pushTAN-Nummerns aufs Handy fürs Online-Banking ist offenbar noch viel unsicherer als bislang gedacht. Nachdem gerade bekannt geworden ist, dass Betrüger mehr als eine Million Euro mit gehackten TAN-Nummer erbeutet haben, attestieren zwei Erlanger Sicherheitsforscher dem Verfahren gravierende Sicherheitsmängel.

Demolierte Scheibe einer Sparkasse in Berlin: Online-Banking auf dem Smartphone ist nicht so sicher, wie gedacht, wenn sich auch der TAN-Nummerngenerator auf dem Smartphone befindet. Das haben zwei Forscher am Beispiel der Banking-App der Sparkassen demonstriert.

Foto: Hannibal Hanschke/dpa

Heute hat der Bankkunde die Qual der Wahl, wenn er Online-Banking betreiben will. Entweder legt er sich einen TAN-Nummerngerät zu, das mit dem Server der Bank über das Internet kommuniziert, manche Bank bietet noch schriftliche TAN-Listen an, oder aber man nutzt das Handy. Hinzu kommt das Online-Banking auf dem Smartphone im App-basierten pushTAN-Verfahren. Eine spezielle App, die nur dazu da ist, eine Transaktionsnummer für jede Überweisung zu generieren, ergänzt dabei die eigentliche Banking-App auf dem Smartphone. Zwei Apps auf einem Gerät soll Bankgeschäfte von unterwegs aus sicher und bequem machen.

„Empfangen Sie TANs unterwegs auf Ihrem Smartphone oder Tablet jederzeit und überall“, wirbt die Sparkasse im Internet für mobiles Banking im so genannten „>pushTAN-Verfahren“. Doch sicher ist dieses Verfahren offenbar nicht, meinen die beiden Sicherheitsforscher Vincent Haupert und Tilo Müller von der Friedrich-Alexander-Universität Erlangen-Nürnberg. Das Problem ist, dass beide Apps oft auf dem selben Gerät gespeichert sind.

Die TAN-App erzeugt die Transaktionsnummer (TAN) für eine Überweisung oder eine andere Aktion.. Diese TAN wiederum dient zur Bestätigung einer Transaktion, die mit der eigentlichen Banking-App ausgeführt wird. Beide Apps können sich also auf dem gleichen Gerät befinden: „Sie benötigen nur ein Gerät, um auf Ihr Konto zugreifen und Geld überweisen zu können“, beschreibt die Sparkasse den Bequemlichkeitsfaktor des Verfahrens. Und das ist das Einfallstor für Hacker.

Auf demselben Gerät kontrollieren Trojaner beide Apps

Wenn eine Überweisung auf demselben Gerät getätigt werde, das auch die Generierung und den Empfang von TANs verwaltet, könne dieses Verfahren prinzipiell nicht vor Banking-Trojanern schützen, warnen die beiden Forscher. Ein Banking-Trojaner, der mit Systemrechten läuft und damit in einer höheren Privilegierungsebene als die verwendeten Apps selbst, sei immer in der Lage, sämtliche Schutzmechanismen auszuhebeln.

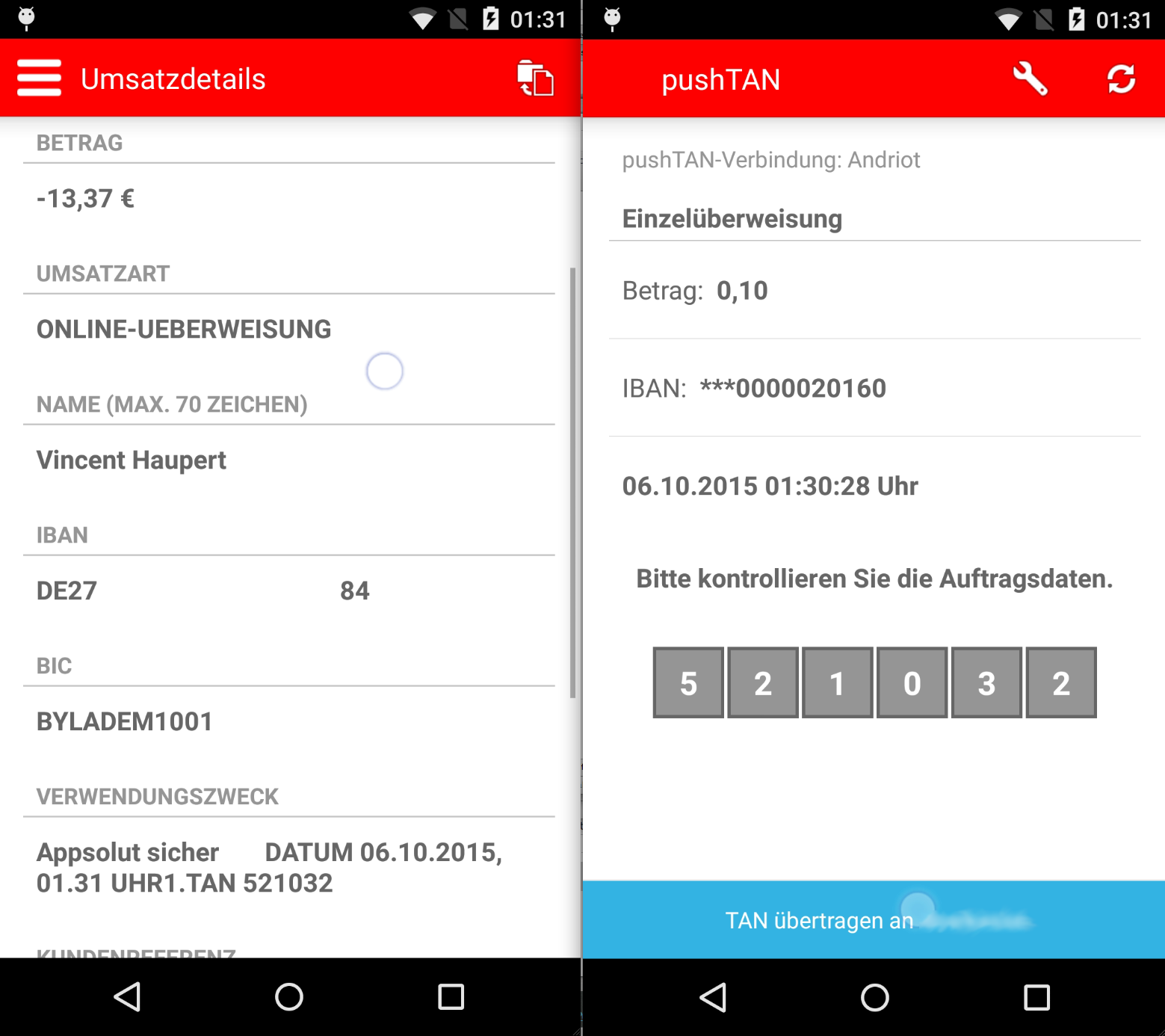

Um die Sicherheit solcher App-basierten TAN-Verfahren zu überprüfen, haben die Erlanger Forscher einen Angriff auf das Push-TAN-Verfahren der Sparkasse entwickelt und realisiert. Es gelang ihnen, Schadsoftware auf dem Android-Smartphone eines fiktiven Opfers zu platzieren, Transaktionen per Banking-App zu manipulieren und diese manipulierten Transaktionen per App bestätigen zu lassen. Zu Demonstrationszwecken erhöhten sie eine Überweisungssumme von 10 Cent auf 13,17 € und änderten den Empfänger der Überweisung, ohne dass es für das Opfer erkennbar gewesen wäre.

Für ihre Demonstration arbeiteten die Forscher mit der „S-pushTAN-App“ und der Banking-App „Sparkasse“. Doch auch andere Banken wie die Volksbanken, Raiffeisenbanken, die Hypovereinsbank, die DKB und die ING-DiBa hätten entsprechende Apps im Angebot, informieren Haupert und Müller und nehmen an, dass weitere deutsche Kreditinstitute folgen werden.

Sparkassen halten Verfahren trotzdem für sicher

Die beiden Forscher hätten mit einer älteren Version der S-pushTAN-App für Google Android gearbeitet, nimmt der Deutsche Sparkassen- und Giroverband zu der Manipulation Stellung. Der Angriff sei mit der aktuellen Version 1.0.5 der pushTAN-App nicht mehr möglich, teilte der Verband auf Anfrage von Ingenieur.de mit. Weiter heißt es, dass die von den Forschern vorgestellte Angriffsmöglichkeit nicht zur Folge habe, „dass es auch zu tatsächlichen Betrügereien gegen Kunden kommen wird. Die Umsetzung vollständiger Angriffe weist eine extrem hohe Komplexität auf.“

Zwei Erlangener Forschern ist es gelungen, eine Überweisung zu manipulieren, wenn Banking-App und die App zur Generierung der TAN-App auf dem selben Smartphone gespeichert sind.

Quelle: Vincent Haupert und Tilo Müller/Forschungsgruppe Systemsicherheit und Softwareschutz

Grundsätzlich ändert das jedoch nichts an der konzeptionellen Schwäche, auf die die Erlanger Forscher hinweisen. Die Sicherheit beim Online-Banking werde zugunsten der Bequemlichkeit vernachlässigt, wenn die so genannte „Zwei-Faktor-Authentifizierung“ auf nur einem Gerät stattfindet und keine Zusatzgeräte nötig sind, wie bei anderen TAN-Verfahren.

So wird beim Chip-TAN-Verfahren die TAN von einem extra Gerät, dem TAN-Generator, hergestellt und in der Banking-Software auf einem Computer eingegeben. Und beim mTAN-Verfahren bestätigt eine TAN, die auf ein Mobilgerät geschickt wurde, die Transaktion in der PC-Anwendung. Ein Angreifer muss bei diesen beiden Verfahren also zwei voneinander unabhängige Geräte unter seine Kontrolle bringen – wie beim jüngst bekannt gewordenen Hack des mTAN-Verfahrens bei Mobilfunkkunden der Telekom und möglicherweise auch anderer tatsächlich geschehen.

Anders beim App-basierten TAN-Verfahren: „Der bewusste Verzicht auf eigenständige Hardware zur Transaktionsauslösung und -bestätigung macht das Verfahren für Schadsoftware zu einer leichten Beute“, stellen die Erlanger Forscher fest. Umso erschreckender sei es, dass der TÜV das neue Verfahren, trotz seiner offensichtlichen Design-Schwächen, als besonders sicher eingestuft und zertifiziert habe.

Ein Beitrag von: