Neue Ransomware „NotPetya“ greift weltweit Windows-Computer an

Die Nachwirkungen von WannaCry sind noch nicht beseitigt, da greift schon der nächste Supervirus an: Er tauchte zunächst in der Ukraine auf, verbreitet sich nun aber rasant und hat mittlerweile Tausende Computer infiziert.

Wieder nutzen Hacker Sicherheitslücken bei Windows-Computern, um Geld zu erpressen.

Foto: Sebastian Kahnert/dpa

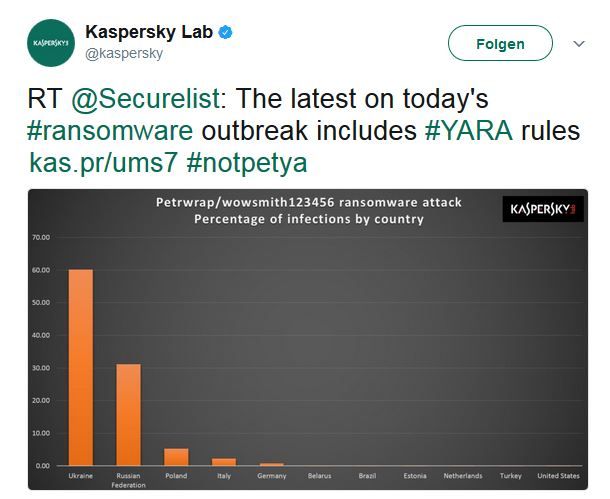

Der Virus hat noch nicht einmal einen Namen. Trotzdem ist er in aller Munde. Der rumänische Virenschutzhersteller BitDefender vermutete zunächst, dass es sich um eine Variante des Goldeneye-Schädlings handelt, mit dem 2016 gezielt Personalabteilungen großer Unternehmen angegriffen wurde. Das russische Softwareunternehmen Kaspersky hatte dagegen gemeldet, dass es sich um die Erpressersoftware Petrwrap oder auch Petya handelt. Auch das wurde mittlerweile auf Twitter revidiert. Nun heißt der neue Virus vielerorts einfach #NotPetya.

Wie verbreitet sich die Erpressersoftware?

Die neueste Erpressersoftware kommt per Mail und sie greift in die Vollen. Wer dem Downloadlink in der Mail folgt, öffnet #NotPetya die Tür. Das verlinkte Dokument enthält eine Erpressersoftware, die eine Windows-Sicherheitslücke nutzt und eigenständig auf dem Computer agiert. Zunächst aktiviert sie eine Fehlermeldung, die dem Nutzer signalisiert, dass er den Computer neu starten soll. Dann überschreibt sie das Startprogramm der Festplatte, den sogenannten Master Boot Record (MBR). Damit setzt #NotPetya das Dateisystem NTFS außer Gefecht.

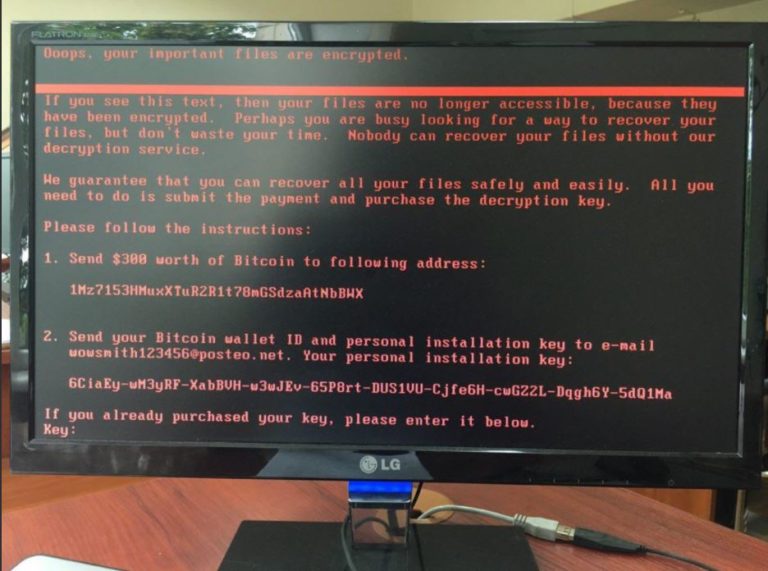

Anders als der Erpressungstrojaner WannaCry, der Mitte Mai 200.000 Rechner lahmlegte, befällt #NotPetya nicht einzelne Daten, um sie zu chiffrieren. Der Petrwrap-ähnliche Trojaner verschlüsselt gleich das komplette Computersystem und verlangt dann ein Lösegeld. Neustarten hilft nun nicht mehr. Berichte zufolge färbt sich der Desktop zunächst rot ein und zeigt einen schwarzen Totenkopf, der schließlich von der Lösegeldforderung abgelöst wird. Gefordert werden 300 US-Dollar in der Kryptowährung Bitcoin.

Foto: Twitter/George Argyrakis

Erst bei erfolgter Bezahlung sollen die gesperrten Daten wieder freigeschaltet werden, so verspricht es die Erpressersoftware.

Was hilft gegen die Ransomware #NotPetya?

Der erste Schritt sollte immer sein: Vorsichtig agieren! E-Mails unbekannter Absender sollten nicht geöffnet werden. Wenn das aber nicht möglich ist, der Link eventuell schon geklickt und der Dateidownload gestartet wurde – keine Panik. Noch ist es nicht zu spät.

Wichtig: Fahren Sie den Computer nicht herunter, starten Sie ihn auch keinesfalls neu. Starten Sie stattdessen ein Antivirenprogramm, sobald Sie argwöhnisch werden oder die Fehlermeldung mit der Bitte um Neustart auftaucht. Die meisten Sicherheitsprogramme sollten die Ransomware erkennen und entfernen können.

Wenn der MBR dagegen schon angegriffen ist, wird es im Falle von #NotPetya schwierig. Experten wie Peter Meyer vom Verband der Internetwirtschaft vermuten nämlich, dass es den Angreifern vor allem um das Zerstören von Daten ging. Was dann zu tun ist und was gegen Erpressertrojaner im Allgemeinen hilft, beschreiben wir hier.

Wer ist von dem Angriff betroffen?

Als der Virus Mitte Juni das erste Mal entdeckt wurde, waren nur ukrainische Computer betroffen. Dort allerdings waren es strategisch wichtige Ziele wie die Zentralbank, die staatliche Telekommunikationsgesellschaft und die U-Bahn. Selbst Tschernobyl scheint zum Ziel von NotPetya geworden zu sein. Der Betreiber musste kurzzeitig auf eine manuelle Strahlenschutzüberwachung umstellen. Zwar bekam der Katastrophenreaktor im vergangenen Jahr eine gigantische Schutzhülle verpasst, dennoch muss die Umgebung ständig auf Radioaktivität geprüft werden.

Das aber war nur der Anfang. Mittlerweile sind Banken, Verkehrsgesellschaften, Regierungen und Energieunternehmen weltweit betroffen. Das russische Mineralölunternehmen Rosneft meldete Angriffe ebenso wie der dänische Logistiker Maersk und der US-amerikanische Autohersteller Honda.

Und auch deutsche Firmen melden mittlerweile Angriffe. Der NDR berichtete, dass beim Konsumgüterkonzern Beiersdorf Computer und Telefonanlagen in der Hamburger Zentrale ausgefallen seien. Der Schwerpunkt der Angriffe scheint aber auf Osteuropa zu liegen.

Wer steckt hinter der Cyberattacke?

Wer hinter dem aktuellen #NotPetya-Angriff steckt, ist noch völlig offen. Anders als vor einigen Wochen, als schon kurz nach dem Angriff Nordkorea als möglicher Angreifer der WannaCry-Attacken ausgemacht wurde, gibt es heute noch keinerlei Hinweise auf die Hintermänner oder -frauen der Attacke.

Ein Beitrag von: